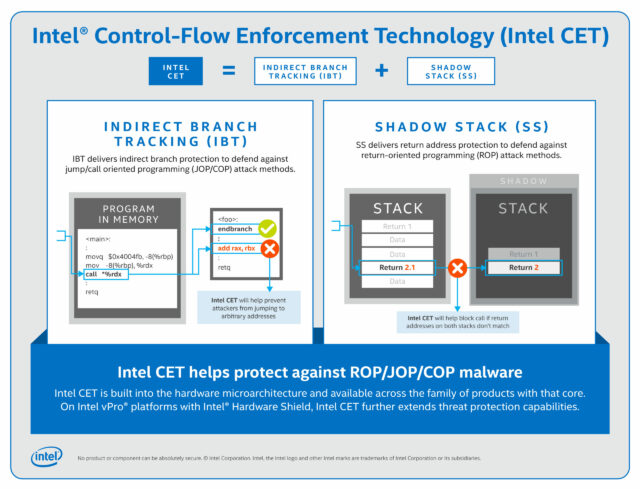

I futuri processori mobile basati sull’architettura Intel Tiger Lake a 10 nanometri (che sostituirà Ice Lake) saranno i primi ad integrare una protezione hardware contro una particolare categoria di malware. La tecnologia Intel Control-Flow Enforcement Technology (Intel CET) consente di bloccare attacchi “control-flow hijacking” che sono difficili da mitigare con soluzione software.

Intel Tiger Lake, protezione anti-malware

Intel CET offre agli sviluppatori due funzionalità per la difesa contro i malware che sfruttano il codice caricato in memoria per modificare il comportamento di un programma. La prima, denominata Indirect branch tracking, fornisce protezione contro attacchi JOP/COP (Jump/Call-Oriented Programming). In pratica viene impedito il salto o la chiamata ad indirizzi arbitrari e quindi l’esecuzione di codice infetto.

La seconda funzionalità, denominata Shadow Stack, fornisce protezione contro attacchi ROP (Return-Oriented Programming) che sono diventati sempre più diffusi negli ultimi anni. Rappresentano in pratica la risposta degli sviluppatori di malware alle protezioni ESP (Executable Space Protection) e ASLR (Address Space Layout Randomization) introdotte nei vari sistemi operativi quasi 20 anni fa.

L’istruzione Return viene utilizzata per prelevare l’indirizzo della prossima istruzione dallo stack dei dati e quindi eseguire le istruzioni da quell’indirizzo. Se c’è una vulnerabilità della memoria, un malintenzionato potrebbe effettuare un attacco ROP, sfruttando l’istruzione Return per puntare ad un altro indirizzo ed eseguire codice arbitrario. Con Intel CET viene creato uno Shadow Stack che conserva gli indirizzi di ritorno.

Se viene modificato o “corrotto” l’indirizzo presente nello stack dei dati, il sistema operativo rileverà l’attacco ROP e bloccherà l’esecuzione del software perché l’indirizzo non corrisponde a quello memorizzato nello Shadow Stack. Le specifiche della tecnologia sono note dal 2016, ma solo ora Microsoft ha aggiunto il supporto in Windows 10 con la funzionalità Hardware-enforced Stack Protection (disponibile in versione preliminare per gli iscritti al programma Windows Insider).