Dopo alcuni mesi di attesa, Zoom ha finalmente comunicato l’attivazione della crittografia end-to-end a partire dalla prossima settimana. Come detto in precedenza, la funzionalità sarà disponibile anche per la versione gratuita del servizio (inizialmente doveva essere un’esclusiva per gli abbonati).

L’annuncio è arrivato durante l’evento Zoomtopia. La crittografia end-to-end (E2EE) verrà offerta come “technical preview”, in quanto l’azienda californiana vuole sollecitare i feedback degli utenti per i primi 30 giorni. L’attivazione prevede quattro fasi. Durante la fase 1 è necessaria l’attivazione manuale nelle impostazioni da parte di tutti i partecipanti al meeting. Ciò comporterà la disattivazione di alcune funzionalità, tra cui registrazione cloud, streaming, trascrizione live, sondaggi, chat private e reazioni.

Attualmente Zoom utilizza la crittografia TLS a 256 bit per stabilire la connessione e la crittografia AES a 256 bit GCM per i contenuti condivisi. Anche la crittografia end-to-end sfrutta chiavi AES a 256 bit GCM, ma le chiavi sono generate localmente (sui dispositivi degli utenti), non sui server di Zoom. Ciò significa che la software house non possiede la chiave per decifrare i contenuti video. Il funzionamento è simile a quello offerto da alcuni servizi di messaggistica, come WhatsApp.

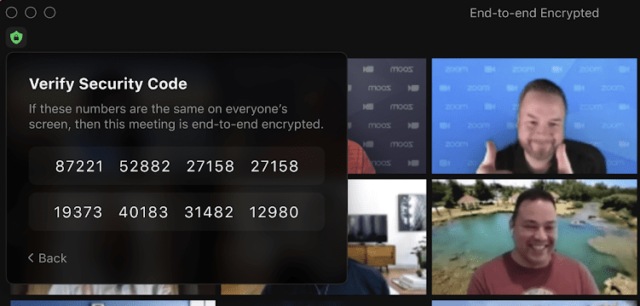

Ogni partecipante può verificare se il meeting è protetto con la crittografia end-to-end. Nell’angolo superiore è visibile uno scudo di colore verde all’interno del quale c’è un lucchetto. I partecipanti vedranno anche il codice di sicurezza del leader della riunione che possono utilizzare per verificare la connessione protetta.

In base alla roadmap attuale, nel corso del 2021 verranno attuata la fase 2 che prevede una migliore gestione dell’identità e l’integrazione della E2EE SSO (Single Sign-On).