Le versioni più recenti di Windows 10 includono una protezione integrata contro il ransomware, una genìa di minacce informatiche sempre più pericolosa, sofisticata e dannosa per utenti e aziende. I malware cripta-file hanno effetti potenzialmente devastanti sui dati e la riservatezza, quindi la disponibilità di un’opzione di sicurezza nativa nell’OS Microsoft è oggigiorno più che opportuna.

La protezione anti-ransomware di Windows 10 è gestita direttamente da Defender, quindi il suo utilizzo richiede necessariamente l’impiego dell’antivirus nativo dell’OS e la disattivazione di qualsiasi antivirus di terze parti. Sulla carta il suo funzionamento è semplice: Defender blocca l’accesso dei programmi potenzialmente malevoli o sospetti ai file presenti in una serie di cartelle pre-definite.

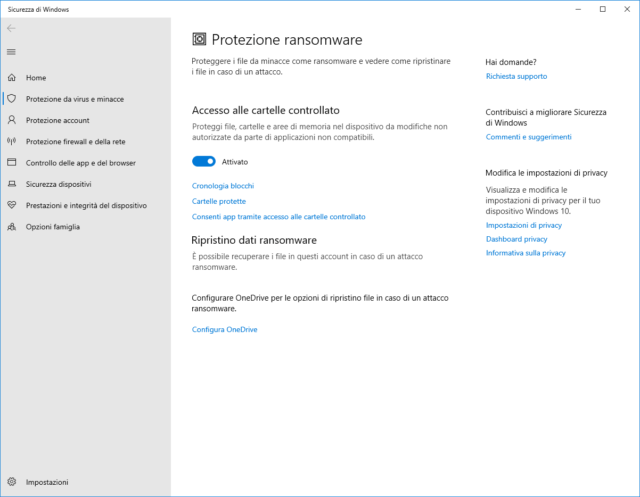

L’opzione anti-ransomware si trova facilmente aprendo la app Impostazioni (Win+I), cercando “protezione ransomware” e quindi selezionando la voce più pertinente tra i risultati della ricerca. Sulla pagina Protezione ransomware così aperta è disponibile l’opzione Accesso alle cartelle controllato, attivata la quale avremo accesso a tre opzioni/sottopagine aggiuntive.

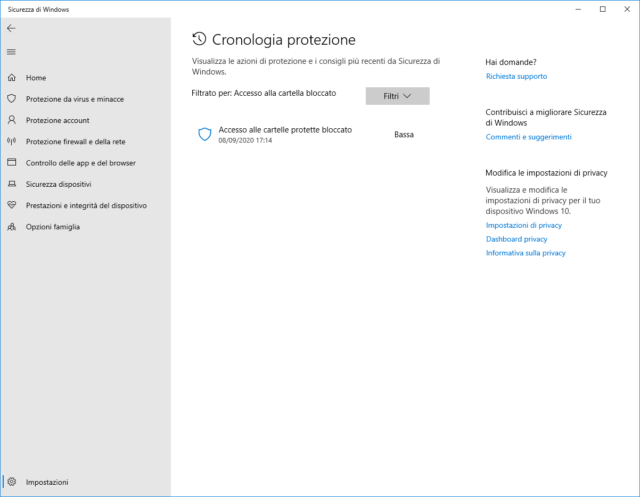

Le prima opzione in oggetto, Cronologia blocchi, ci permetterà di tenere sotto controllo i tentativi di accesso alle cartelle protette già bloccati da Defender con tanto di filtri per raffinare la ricerca.

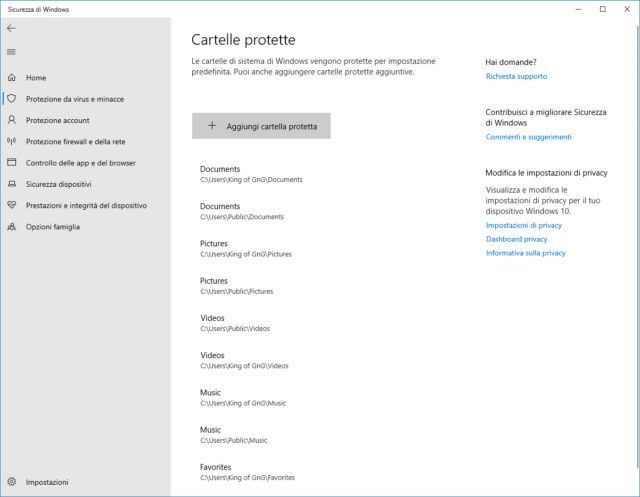

La seconda pagina, Cartelle protette, rappresenta il cuore della protezione anti-ransomware di Windows 10. Defender prevede il blocco degli accessi sospetti a una serie di cartelle predefinite (Documenti, Immagini, Video ecc.), e noi potremo sempre rimuovere o aggiungere ulteriori cartelle nel caso lo desiderassimo.

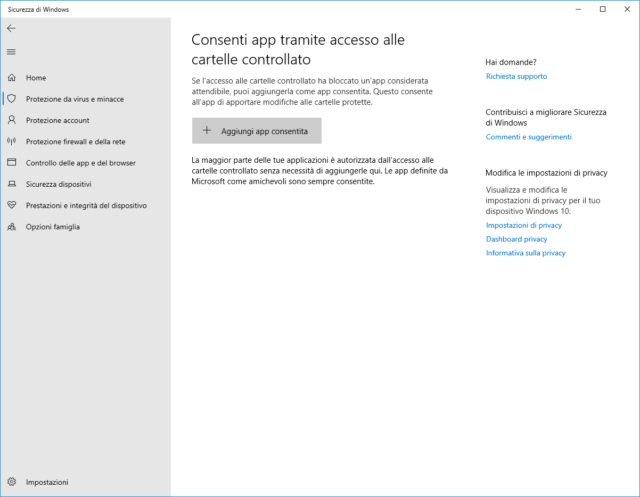

L’ultima pagina, Consenti app tramite accesso alle cartelle controllato, ci permetterà infine di “sbloccare” un’applicazione già bloccata da Defender, o anche di specificare i permessi di accesso completi per un’applicazione eseguibile a nostra scelta.

Protezione ransomware di Windows 10 include infine una ulteriore opzione aggiuntiva, che prevede l’uso della piattaforma OneDrive per salvare ed eventualmente ripristinare i file criptati dal ransomware. Una funzionalità che ci sentiamo assolutamente di sconsigliare, visto che il cloud, quando si tratta di ransomware di nuova generazione, può essere un problema più che una soluzione.

Le cartelle protette da Defender dovrebbero inibire l’accesso non autorizzato da parte del ransomware, bloccando la codifica dei nostri dati più importanti anche in caso di infezione in corso. Una disanima attenta e documentata sul fenomeno del ransomware, i rischi e le strategia di difesa migliori in ambito domestico e aziendale, verrà pubblicata su uno dei prossimi numeri di PC Professionale.