Gli analisti della security enterprise slovacca ESET (nota per l’antivirus NOD32) hanno scoperto quello che descrivono come il primo rootkit per firmware UEFI in circolazione, un malware dotato di un livello di persistenza sin qui inedito grazie alla capacità di infettare i livelli più bassi dell’hardware dei PC. Peggio ancora: il codice malevolo sarebbe stato creato da un ben noto gruppo di hacker russi, una “squadraccia” che in questi anni ne ha combinate di cotte e di crude seminando il panico nei paesi dell’Est Europa ma anche nelle nazioni più avanzate dell’Occidente.

LOJAX, questo il nome dato da ESET al malware, è infatti l’ennesima minaccia informatica generata dai laboratori di un gruppo noto alternativamente come Sednit, Strontium, Fancy Bear o APT28. Attiva dal 2004, la crew (che si suppone sia alle dirette dipendenze delle autorità di Mosca) si è in questi anni fatta notare per gli attacchi contro i server del Comitato Democratico durante le elezioni presidenziali USA del 2016 (che ha poi portato all’elezione di Donald Trump alla Casa Bianca), il network televisivo internazionale TV5Monde, l’agenzia anti-doping del Comitato Olimpico Nazionale (WADA) e molto altro ancora.

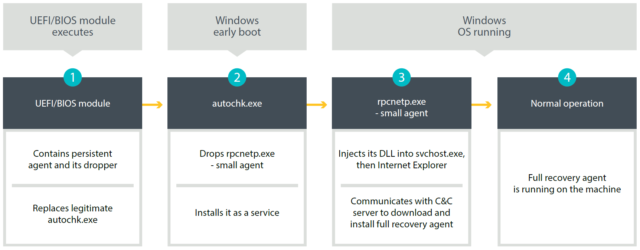

Il meccanismo di persistenza di LoJack (2008), “armato” dal rootkit Lojax.

Nel caso di Lojax, gli hacker del Cremlino hanno “armato” i meccanismi di persistenza di un software anti-furto prodotto da Absolute Software e chiamato Lojack: i componenti del malware includono un driver di livello kernel con firma digitale legittima pensato per accedere alle impostazioni del firmware UEFI (tramite l’uso, anzi l’abuso del tool RWEverything), un modulo in grado di salvare una copia della memoria del firmware e un altro ancora pensato per inserire un componente malevolo all’interno del suddetto dump per poi provare a sovrascrivere il contenuto dei chip UEFI.

Qualora avesse successo, la complessa opera di manomissione di Lojax porterebbe all’installazione nel firmware UEFI di un malware in grado di sopravvivere a qualsiasi tentativo di eliminazione limitata alle periferiche di archiviazione (SSD, HDD) tradizionali. Una capacità che era stata sin qui ipotizzata solo nelle conferenze sulla sicurezza, e che conferma – qualora ce ne fosse ancora il bisogno – i rischi connessi all’uso di standard tecnologici così complessi come il nuovo “BIOS” imposto da Intel e installato su buona parte dei PC venduti nelle ultime due decadi.

Lojax è stato fin identificato da ESET su sistemi appartenenti ad alcune organizzazioni governative dei Balcani, Europa Centrale ed Est Europa, ennesimo sintomo della natura tutta politica dell’attacco APT (Advanced Persistent Threat) a opera degli hacker di Fancy Bear. L’abilitazione del Secure Boot e l’uso di PC recenti dovrebbe in ogni caso inibire il corretto funzionamento del rootkit UEFI, spiegano da ESET.