VPNFilter è la nuova “sensazione” nel mondo delle minacce informatiche per la Internet delle Cose (IoT), un malware progettato per infettare un gran numero router domestici e aziendali oltre a una particolare marca di dispostivi per lo storage di rete (NAS). Anche se l’obiettivo principale degli ignoti criminali sembra essere il mercato ucraino, fare il check-up al nostro router Internet è facile e veloce grazie a un nuovo strumento messo a disposizione da Symantec.

Prima di passare all’azione contro VPNFilter, è bene prendere piena coscienza del tipo di minaccia con cui abbiamo a che fare: il malware è basato su una configurazione “multi-stadio” molto complessa, con i componenti dello stadio 1 pensati per mantenere attiva l’infezione anche in seguito al riavvio del dispositivo; lo stadio 2 include i componenti attivi più pericolosi, dotati di funzionalità come la raccolta di file, l’esecuzione di comandi, il furto di dati e la gestione di dispositivi. Uno dei componenti dello stadio 2 è persino in grado di “rompere” il gadget infetto, sovrascrivendo una parte del firmware integrato e rendendo il dispositivo sostanzialmente inutilizzabile.

I componenti dello stadio 3, infine, agiscono da plugin per quelli dello stadio 2 permettendo lo sniffing del traffico di rete, il furto di credenziali di accesso, il monitoraggio dei protocolli di apparati industriali in standard SCADA, la comunicazione con il server di comando&controllo della botnet tramite la darknet di Tor e altro ancora.

VPNFilter è riuscito a compromettere mezzo milioni di dispositivi prima che intervenisse l’FBI, a maggio 2018, con il sequestro di uno dei nomi di dominio appartenenti alla sua infrastruttura di C&C. Il malware prende di mira i router prodotti da Asus, D-Link, Huawei, Linksys, MikroTik, Netgear, TP-Link, Ubiquiti, Upvel e ZTE oltre ai NAS QNAP (qui una lista completa), compromettendo i dispositivi contenenti vulnerabilità note o protetti con credenziali di accesso insicure. *AGGIORNAMENTO: in seguito alla pubblicazione di questa guida, TP-Link ha fatto pervenire un comunicato a PC Professionale in cui l’azienda sottolinea di “non aver rilevato alcun rischio inerente i propri prodotti” in relazione alla minaccia di VPNFilter. TP-Link consiglia inoltre di modificare le credenziali di accesso di default dei dispositivi e di verificare periodicamente la disponibilità di driver, software e firmware aggiornati sul Download Center.

VPNFilter Check contro VPNFilter

Uno dei plugin dello stadio 3 di VPNFilter è noto come ssler, ed è progettato per intercettare tutto il traffico veicolato dal dispositivo infetto sulla porta 80: in questo modo il malware può tenere sotto controllo le comunicazioni Web, effettuando attacchi Man-in-the-Middle (MitM) o degradando le richieste HTTPS crittograficamente sicure in quelle non protette su protocollo HTTP. Proprio la presenza del plugin ssler è la variabile presa in esame da VPNFilter Check, tool on-line messo a disposizione da Symantec per il controllo del router di accesso a Internet.

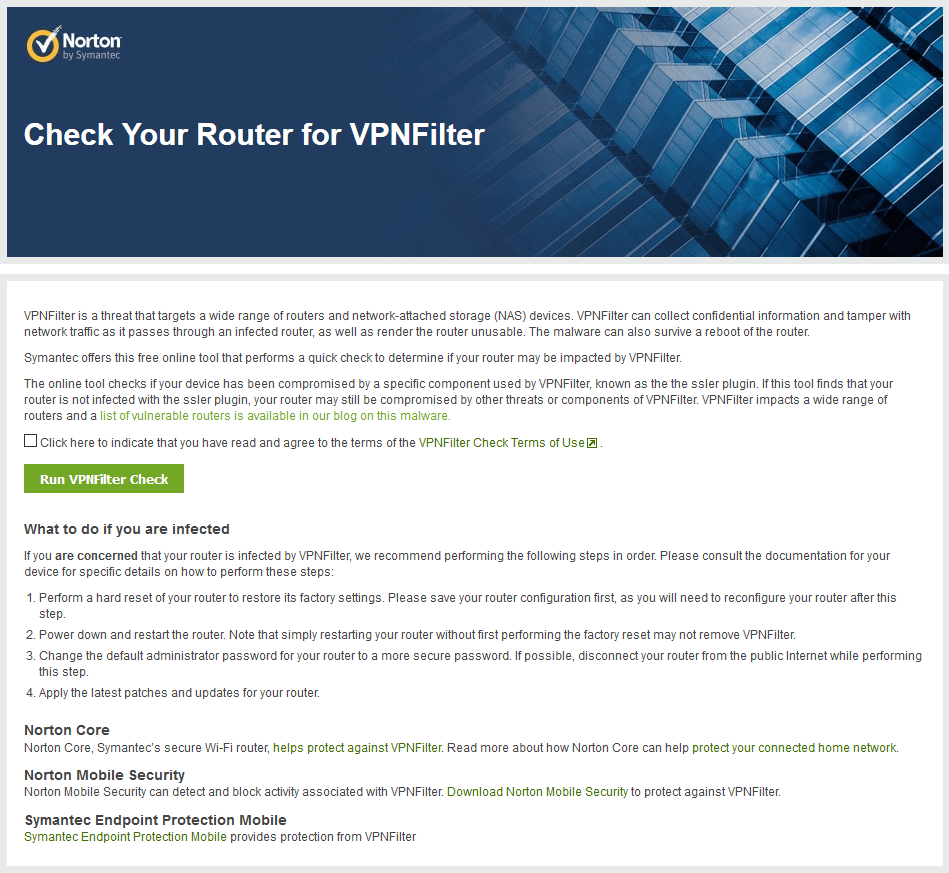

- L’interfaccia di VPNFilter Check

Una volta confermata l’accettazione dei termini di utilizzo del servizio tramite l’apposita casella visibile in alto, possiamo lanciare il tool servendoci del pulsante verde con la scritta “Run VPNFilter Check” visibile nell’immagine. Se il nostro router non è infetto, il servizio ci restituirà il messaggio “Not infected” riferito alla mancata individuazione del plugin ssler sul dispositivo.

Naturalmente, come spiegato da Symantec stessa sulla pagina di VPNFilter Check, il plugin ssler è solo una delle variabili in grado di confermare un’infezione da VPNFilter e non è sempre presente sui router compromessi. Non è inoltre escluso che il router possa essere stato infettato da altre minacce diverse da VPNFilter.

In caso di infezione confermata, o se l’utente sospetta comunque che un’infezione da VPNFilter sia attualmente in corso, la security enterprise statunitense consiglia di seguire i seguenti passi per rimuovere definitivamente il malware:

- Effettuare un “hard reset” del router o del NAS per ripristinare le impostazioni di fabbrica

- Spegnere e riavviare il dispositivo

- Cambiare la password di amministrazione

- Installare gli ultimi aggiornamenti disponibili per il firmware del dispositivo.