Il codice malevolo è in evoluzione costante, il numero e la complessità dei malware in circolazione per la Rete globale non fanno che crescere mentre esperti e ricercatori sono impegnati in una corsa contro il tempo per analizzare, studiare e dissezionare quante più routine e payload è possibile alla caccia di contromisure e firme virali con cui aggiornare antivirus e software di sicurezza.

Uno degli strumenti più utile per l’analisi e lo studio dei malware è costituito dalle virtual machine, ma anche in questo caso i cyber-criminali e gli autori di codice malevolo si sono da tempo aggiornati sviluppando routine in grado di identificare – ed eventualmente bloccare – l’esecuzione all’interno di un ambiente virtualizzato.

Nel tentativo di correre ai ripari contro le tecniche di evasione anti-VM, Check Point Research ha aperto un’enciclopedia dedicata esclusivamente a questo argomento: dalla homepage di Evasion techniques è possibile selezionare una delle diverse sezioni in cui è suddivisa la documentazione, consultando ad esempio la sezione dedicata al file system, al Registro di Windows, ai processi in esecuzione, agli hook, al sistema macOS e altro ancora.

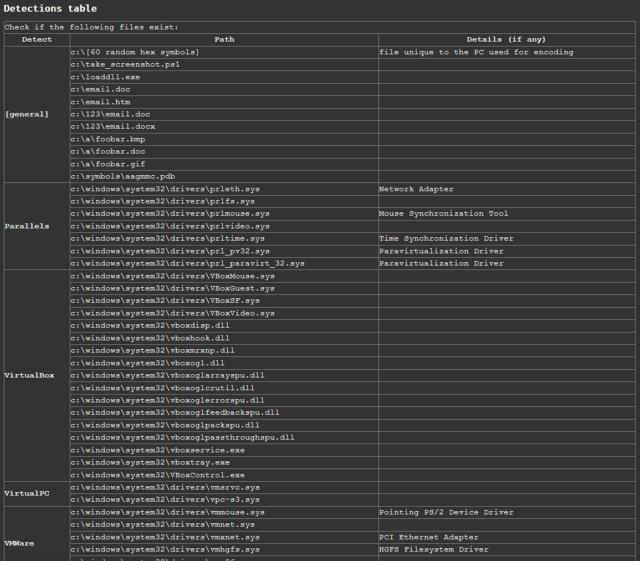

Il malware può impiegare diverse tecniche per identificare l’esecuzione all’interno di una VM, verificando ad esempio la presenza sul disco virtuale di un particolare file, la presenza in memoria di un processo dedicato, l’esistenza di particolari caratteristiche della CPU e altro ancora. Le diverse sezioni di Evasion techniques servono appunto a catalogare tutti i metodi anti-VM noti, fornendo le tabelle dei valori da controllare, esempi di codice sorgente utilizzato per identificare le informazioni “rivelatrici” e altro ancora.

L’enciclopedia delle tecniche anti-VM di Check Point è open source, quindi tutti possono contribuire e arricchire il materiale informativo già presente. In merito al potenziale pericolo rappresentato da un’enciclopedia accessibile a tutti, quindi anche ai cyber-criminali che potrebbero sfruttarla a loro vantaggio, Check Point evidenzia poi come il vantaggio di avere una fonte informativa organizzata e collaborativa a disposizione di tutti superi di gran lunga i rischi dell’apertura al pubblico.