Da alcuni giorni non si fa che parlare di SolarWinds, colosso americano specializzato nei software per la gestione di reti e infrastrutture informatiche. Orion, la piattaforma usata da 33.000 diversi clienti nel settore pubblico e privato, è stata violata da un gruppo di hacker altamente specializzati. Un attacco APT (Advanced-Persistent Thread) che ha scatenato il panico nella politica e nelle istituzioni statunitensi, concordi nell’attribuire la responsabilità dell’iniziativa agli hacker russi. Unico che come al solito difende il Cremlino e Putin: Donald Trump.

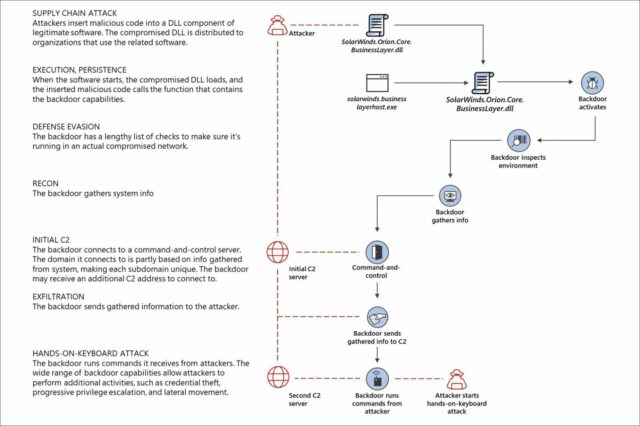

L’esistenza dell’attacco contro SolarWinds è stata identificata due settimane fa, quando la security enterprise FireEye si è accorta di essere caduta vittima di cyber-criminali estremamente motivati e capaci. Gli hacker hanno raggiunto i sistemi di FireEye attraverso Orion, sfruttando in particolare una backdoor impiantata in precedenza (tramite il download e l’installazione di una libreria DLL malevola) attraverso il sistema di aggiornamenti automatici di SolarWinds.

La libreria DLL è nota come SunBurst (FireEye) o anche Solarigate (Microsoft), e ha l’obiettivo di facilitare il controllo dei sistemi compromessi e l’installazione di ulteriori componenti malevoli attraverso il server di comando&controllo gestito dai criminali. Col tempo, l’attacco contro SolarWinds si è fatto sempre più inquietante assumendo i contorni di una vera campagna di spionaggio a opera di agenti segreti. Le vittime certificate includono ora FireEye, Microsoft, Cisco, diversi Dipartimenti del governo statunitense incluso quello che controlla l’energia nucleare (NNSA).

La backdoor è in circolazione almeno da marzo 2020, dicono i ricercatori, e in tutto questo tempo i criminali avrebbero ammassato e rubato un gran numero di informazioni riservate o top secret, design, documenti di ogni ordine e grado. Possibile una ulteriore compromissione delle reti attraverso l’installazione di malware ancora più sofisticati e invisibili.

L’attacco contro SolarWinds è troppo grave ed esteso per essere opera di cyber-criminali comuni, e al momento le ipotesi sulla sua origine sono discordanti. Tra queste, c’è la possibilità che a operare dietro le DLL malevole ci fosse il team di APT29, o Cozy Bear, ovvero gli hacker di stato alle dirette dipendenze dei servizi di intelligence russi. L’ipotesi russa è quella più gettonata nella politica statunitense, che è coinvolta direttamente nella faccenda a causa degli obiettivi presi di mira dai criminali, ma Donald Trump ha come al solito colto l’occasione per difendere il compagno Putin e prendere di mira la Cina.

Quale che sia l’origine dell’attacco, l’intera industria di sicurezza statunitense è ora impegnata a chiudere tutte le porte di accesso ai cyber-criminali. Microsoft e FireEye hanno collaborato con GoDaddy per realizzare un “kill switch” di rete in grado di spegnere le comunicazioni della DLL con i server di comando&controllo, mentre Microsoft ha messo in quarantena i componenti compromessi (tramite Defender) dopo un breve periodo di attesa per le potenziali conseguenze negative sui servizi di gestione di rete delle aziende clienti.