Kaspersky fornisce nuove informazioni sull’operazione che ha preso di mira la catena di fornitori di Asus, svelando le reali dimensioni di un attacco molto più esteso – e pericoloso – del previsto.

Lungi dall’essere “solo” un attacco contro la supply chain di Asus, l’Operazione ShadowHammer svelata il mese scorso è responsabile della compromissione di più di un’organizzazione con base in Asia. E’ sempre Kaspersky a rivelare l’estensione della nuova minaccia informatica contro i fornitori delle aziende IT, un categoria di attacchi particolarmente sofisticata e pericolosa per gli utenti che usano i prodotti delle suddette aziende.

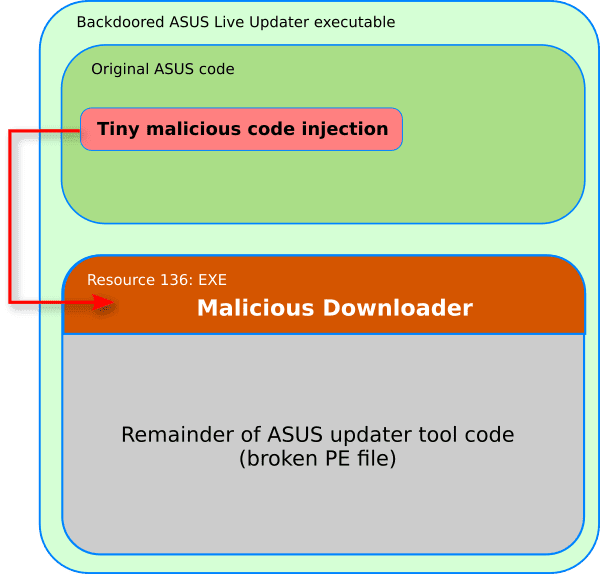

ShadowHammer è un attacco di alto profilo indirizzato contro la catena dei fornitori di diverse organizzazioni, ha spiegato Kaspersky in una nuova analisi dedicata alla minaccia APT (Advanced Persistent Threat) proveniente dall’Asia; gli stessi algoritmi e meccanismo di funzionamento scoperti nella versione trojanizzata di ASUS Live Update, dice la security enterprise moscovita, sono stati individuati in sample malevoli riconducibili ad altre sei aziende che si occupano di informatica, servizi tecnologici e sviluppo di videogiochi.

Come per Asus, anche per le altre aziende coinvolte (Electronics Extreme, Innovative Extremist, Zepetto e altre tre corporation sudcoreane) i cyber-criminali noti come “Barium” hanno sfruttato un certificato di sicurezza dotato di una firma digitale legittima, segno del fatto che i network delle vittime erano stati compromessi in una parte alquanto delicata delle rispettive infrastrutture IT.

Una volta infettato un PC e verificata l’assenza di particolari strumenti di monitoraggio, il malware di ShadowHammer è progettato per raccogliere informazioni sul sistema (indirizzo MAC, IP di rete, versione di Windows, dominio e molto altro) e poi spedirle al server di comando&controllo (C&C) in mano ai criminali; in seguito ShadowHammer resta in attesa di comandi, con la possibilità di scaricare file e codice malevolo aggiuntivi e di eseguirli sulla macchina compromessa.

La portata di ShadowHammer evidenzia la necessità di uno sforzo maggiore nel contrasto agli attacchi di tipo APT, suggerisce Kaspersky nel suo studio, magari con l’implementazione di procedure di controllo aggiuntive contro il codice e le routine malevole anche in seguito all’aggiunta di una firma digitale ai tool eseguibili messi a disposizione degli utenti finali.