I ricercatori di Kaspersky hanno individuato un attacco contro i PC prodotti dall’azienda taiwanese Asus, un’operazione classificata come ShadowHammer e basata sull’uso di una versione compromessa del tool di aggiornamento per Windows.

Aggiornamento del 28 marzo 2019: Asus ha rilasciato la seguente dichiarazione ufficiale in merito alla backdoor scoperta nell’utility Live Update: Gli Advanced Persistent Threat (APT) sono degli attacchi lanciati da gruppi di hacker che portano il medesimo nome, colpiscono a livello nazionale e nella maggior parte dei casi arrivano da alcuni paesi specifici. Gli attacchi hanno come primario obiettivo utenti quali organizzazioni o entità internazionali anziché i consumatori.

ASUS Live Update è uno strumento proprietario fornito con i notebook ASUS per garantire che il sistema possa beneficiare sempre dei driver e firmware più recenti. Una quantità limitata di dispositivi è stata impattata con un codice maligno attraverso un attacco sofisticato sui server di Live Update, nel tentativo di colpire un gruppo di utenti molto piccolo e specifico. Il servizio clienti ASUS ha contattato gli utenti interessati e fornito assistenza al fine di eliminare qualunque rischio di sicurezza.

ASUS ha anche implementato una correzione nell’ultima versione (versione 3.6.8) del software Live Update, introdotto diversi meccanismi di verifica della sicurezza per impedire qualsiasi manipolazione dannosa sotto forma di aggiornamenti software o altri mezzi e implementato un meccanismo di crittografia end-to-end. Allo stesso tempo, l’azienda ha anche aggiornato e rafforzato la propria architettura software server-to-end-user per prevenire attacchi simili in futuro. ASUS ha creato uno strumento diagnostico di sicurezza online per verificare i dispositivi interessati e incoraggia gli utenti a eseguirlo in modo precauzionale. Lo strumento è disponibile qui.

Notizia originale:

Kaspersky Labs ha nelle ultime ore fornito i primi dettagli riguardanti la cosiddetta Operazione ShadowHammer, un attacco montato contro i PC Windows commercializzati dal colosso taiwanese Asus. La minaccia riguarda utenti in tutto il mondo, ed è resa estremamente pericolosa dal fatto che il codice malevolo usato nell’attacco usa un certificato digitale apparentemente legittimo riconducibile ad “ASUSTeK Computer Inc.”

Alla base dell’Operazione ShadowHammer c’è una versione trojanizzata di ASUS Live Update, utility installata di default sui PC Asus – dalle macchine appartenenti alla linea per giocatori ROG agli altri brand commercializzati dalla corporation – e pensata per facilitare l’aggiornamento automatico di driver di periferica, BIOS UEFI e utility proprietarie Asus.

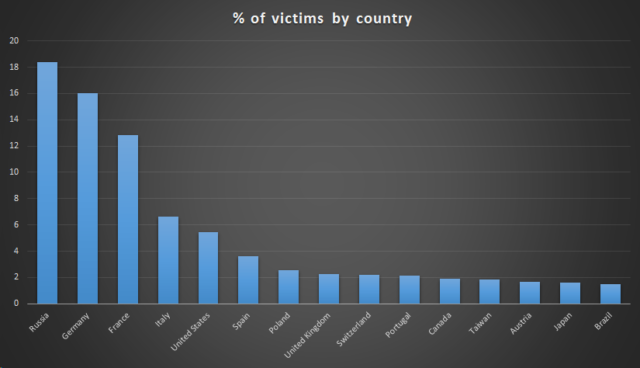

Stando ai numeri preliminari forniti da Kaspersky, più di 57.000 utenti del software di sicurezza della security enterprise moscovita sono risultati infetti dal trojan mascherato da utility Live Update, mentre il numero di utenti potenzialmente coinvolti nel problema arriva a 1 milione in tutto il mondo. Gli obiettivi principali risiedevano apparentemente in Russia, Germania e Francia, mentre i “bersagli” italiani erano al quarto posto seguiti da quelli negli Stati Uniti.

Martello contro MAC

L’Operazione ShadowHammer ha avuto luogo tra giugno e novembre 2018, dice Kaspersky, con gli ignoti cyber-criminali che hanno preso di mira in modo “chirurgico” un gruppo ben definito di utenti indirizzando i loro attacchi contro un range specifico di indirizzi MAC e relativi adattatori di rete fisicamente individuati.

Kaspersky collega il nuovo attacco contro i PC Asus a un incidente avvenuto nel 2017 e noto come ShadowPad, con l’autore – o gli autori – identificati semplicemente come “Barium”. La complessità tecnica dell’Operazione ShadowHammer è però superiore a quella di ShadowPad, sostiene Kaspersky, e l’attacco alla “catena dei fornitori” che ha permesso la compromissione di un certificato digitale legittimo ha avuto effetti molto più gravi di un incidente simile sperimentato dai server di CCleaner negli anni passati.