I dischi a stato solido di due grandi produttori includono gravi falle di sicurezza nella cifratura via hardware, una tecnologia che può essere bypassata per decodificare i dati senza l’uso di password dedicate.

I ricercatori della Radboud University hanno identificato gravissime vulnerabilità di sicurezza all’interno degli SSD di Crucial e Samsung, due marche molto note presso l’utenza consumer che a quanto pare non hanno prestato la dovuta attenzione agli standard per la crittografia via hardware del disco. La soluzione? Aggiornare i firmware o, meglio ancora, rivolgersi alla cifratura via software.

Le vulnerabilità identificate da Carlo Meijer e Bernard van Gastel, i due ricercatori olandesi autori dello studio, riguardano l’implementazione degli standard di sicurezza (ATA security e lo standard OPAL del Trusted Computing Group) all’interno degli SSD che supportano la cifratura dei file assistita via hardware. L’uso di un chip dedicato dovrebbe in teoria favorire e velocizzare le operazioni crittografiche, ma una implementazione non corretta dei suddetti standard ha portato a risultati che gli esperti hanno definito “catastrofici”.

Uno dei problemi identificati dai ricercatori riguarda l’uso, anzi l’abuso di una “master password” da parte della cifratura full-disk dei dischi vulnerabili, una chiave di sicurezza impostata “di fabbrica” dal produttore e facilmente recuperabile dal manuale del disco. Accedendo fisicamente al disco con i giusti strumenti di debug, i ricercatori sono riusciti a decriptare i dati grazie alla password di default e senza dover ricorrere alla password personalizzata impostata dall’utente.

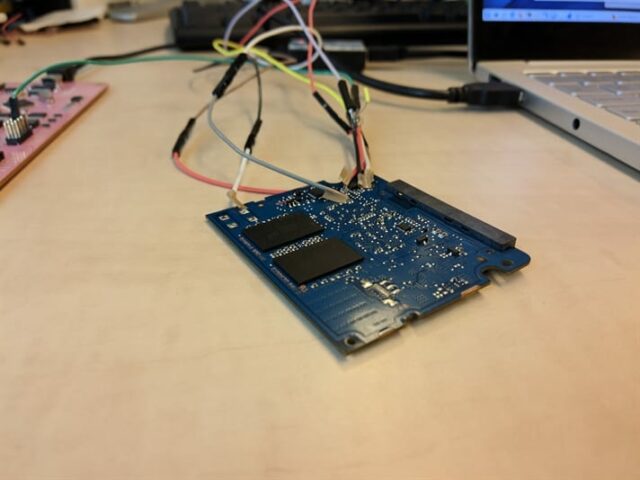

Debug e firmware

Molti dei drive testati includono poi una porta con interfaccia JTAG per il debug, e i ricercatori hanno sfruttato questo meccanismo per modificare il firmware dei dischi, bypassare completamente i controlli di sicurezza e autenticarsi – decriptando quindi i file – senza la necessità di conoscere la password di accesso.

La ricerca risale a sei mesi fa, e i ricercatori hanno verificato il funzionamento delle loro tecniche anti-crittografia sui dischi prodotti da Crucial (MX100, MX200, MX300) e Samsung (840 EVO, 850 EVO, T3 Portable, T5 Portable); le due aziende coinvolte sono state avvertite in tempo e hanno già rilasciato i firmware aggiornati per gli SSD vulnerabili.

Le falle di sicurezza riguardano esclusivamente la crittografia via hardware, spiegano infine i ricercatori, e software di cifratura come BitLocker (integrato su Windows) che sfruttano i chip dedicati laddove disponibili per velocizzare le operazioni di codifica e decodifica dei file. Rivolgendosi a tool open source come VeraCrypt, che gestiscono le operazioni di cifratura direttamente via software, è invece possibile evitare completamente il problema.

Potrebbe interessarti anche:

Come scoprire i modelli di HDD ed SSD con le utility native di Windows