La piaga senza fine del ransomware non accenna a rallentare la sua corsa, le novità tecnologiche del momento vengono abusate a scopo di truffa e le infrastrutture cloud cedono sotto i colpi di cyber-attacchi sempre più sofisticati e pericolosi. No More Ransom, sito specializzato nella lotta ai malware cripta-file, ha in questi anni cercato di rendere il lavoro dei criminali informatici un po’ meno facile e remunerativo. Con risultati tutto sommato apprezzabili.

Il progetto No More Ransom è nato esattamente 4 anni fa a opera di Europol, Kaspersky e altri partner specializzati in sicurezza, servendo da centro informativo per le potenziali vittime in grado di prevenire, capire e combattere la minaccia in evoluzione costante del ransomware.

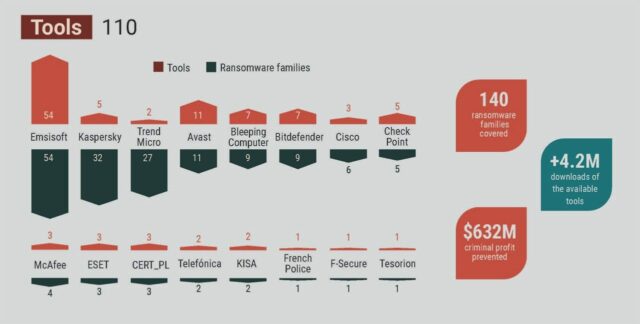

In 4 anni di lavoro, i partner di No More Ransom (che ora sono 163 tra aziende, università, CERT e agenzie varie) hanno fatto risparmiare 632 milioni di dollari di “riscatti” alle vittime degli attacchi ransomware. I 110 strumenti di decrittazione resi disponibili sul sito sono stati scaricati più di 4,2 milioni di volte, con Emsisoft, Kaspersky e Trend Micro a dividersi il merito del contrasto al maggior numero di famiglie di ransomware “attaccate” dai rispettivi tool.

Anche se il business del ransomware ha oramai raggiunto cifre miliardarie, l’azione di contrasto di No More Ransom si è dimostrata preziosa per un gran numero di utenti domestici e (soprattutto) aziendali. Il caso Garmin sta lì a dimostrarlo: la minaccia moderna dei ransomware è qui per restare, e in futuro la situazione potrà solo peggiorare.