Entro pochi giorni dovrebbe arrivare Immuni, la app mobile per il tracciamento volontario degli infetti da COVID-19 tramite le API di contact tracing. Ignoti cyber-criminali si sono però portati avanti con il lavoro realizzando Fuckunicorn, un ransomware camuffato da app contro il virus SARS-CoV-2 ma che ha il solo scopo di rastrellare denaro in forma di Bitcoin.

Identificato dai ricercatori e analizzato dal CERT (Computer Emergency Response Team) dell’AGID, Fuckunicorn ha il modus operandi tipico dei malware criptafile. Una e-mail in italiano invita a scaricare un file eseguibile o un archivio RAR, con la presunta garanzia data dalla Federazione dei Farmacisti Italiani (FOFI).

Il sito FOFI è in realtà fasullo, e impiega un dominio fittizio con una “l” minuscola al posto della “i” finale del sito reale (“fofl” vs “fofi”). Una volta scaricato e avviato, il malware mostra su schermo una copia altrettanto fasulla della mappa di tracciamento delle infezioni da COVID-19. Nel frattempo, Fuckunicorn scandaglia il disco fisso alla ricerca di file di testo, eseguibili, documenti, mp3 e via di questo passo.

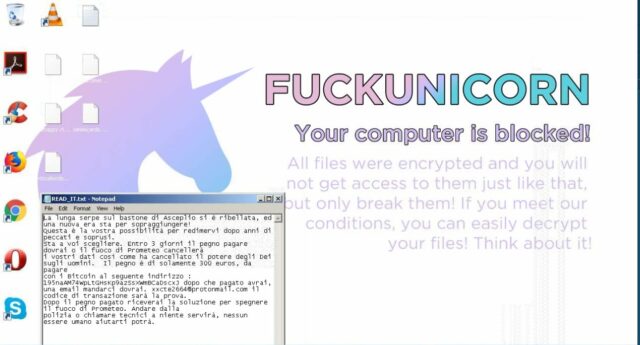

I file vengono criptati, e alla fine il ransomware visualizza una nota di riscatto (rigorosamente in italiano e dai toni bizzarramente mitologici) invitando le vittime a spedire € 300 in Bitcoin a un indirizzo e-mail. L’indirizzo risulta però invalido, e il codice del ransomware sembra riciclato da malware già in circolazione come Hidden Tear.

La password usata per cifrare i file arriva in chiaro al server controllato dai criminali, quindi dovrebbe essere possibile recuperarla analizzando il log del traffico di rete. Fuckunicorn è insomma una minaccia un (bel) po’ pasticciata, ma evidenzia quello che forse sarà lo stato delle cose per la (in)sicurezza informatica italiana nel corso delle prossime settimane.